Approche de la mise en œuvre de la sécurité de l’information

<< De nombreuses entreprises suisses ont reconnu que les technologies d’information et de communication sont des outils stratégiques qui soutiennent l’innovation et la croissance opérationnelle, si dans le même temps, la sécurité des informations est assurée. La sécurité des procédés numériques est un facteur de plus en plus important dans les affaires et donne à l’entreprise, contre les concurrents de l’étranger, une bonne position. Il est faux de penser que les questions de sécurité sont réservées aux grandes entreprises. Même les PME sont souvent des cibles faciles pour l’espionnage industriel. L’expérience montre que les PME protègent leurs systèmes informatiques et les informations sensibles, souvent très mal. Cela est dû à la crainte de coûts élevés, au manque de ressources et d’expertise, mais aussi de l’ignorance ou de la négligence en rapport avec la propriété intellectuelle. Le fait est que plus de la moitié de toutes les infractions à l’encontre de l’information sont commises par des personnes de l’entreprise. Par des employés mal dirigés et mécontents jusqu’à des criminels organisés. Même les petits fournisseurs, qui sont associées avec les grandes entreprises et généralement moins protégés, sont utilisés pour pénétrer les organisations cibles. Les points chauds sont nombreux et variées: le personnel, les virus, les pirates, les défaillances du système, les logiciels et les pannes matériels. Sans systèmes informatiques, la production peut rester indisponible pendant des heures voire des jours. La perte de secrets commerciaux ou de données confidentiels sur les clients peuvent considérablement influer sur la société. La nécessité de la sécurité des informations n’est pas proportionnelle à la taille de l’exploitation ou à sa situation. Donc, si vous décidez de faire vos affaires de manière plus efficace par l’utilisation d’applications informatiques vous devriez également investir suffisamment dans la sécurité. Les économies et les gains d’efficacité sont trop facilement perdus par les temps d’arrêt, la récupération de données, ou encore l’espionnage industriel. Une étude réalisée par le Gartner Group a révélé que jusqu’à 74 pour cent de la société suisse avait souffert d’attaques et subis des défaillances du système avec d’importantes pertes financières. >>

IT-Sicherheitshandbuch für die Praxis, 2007, isec ag, page 20.

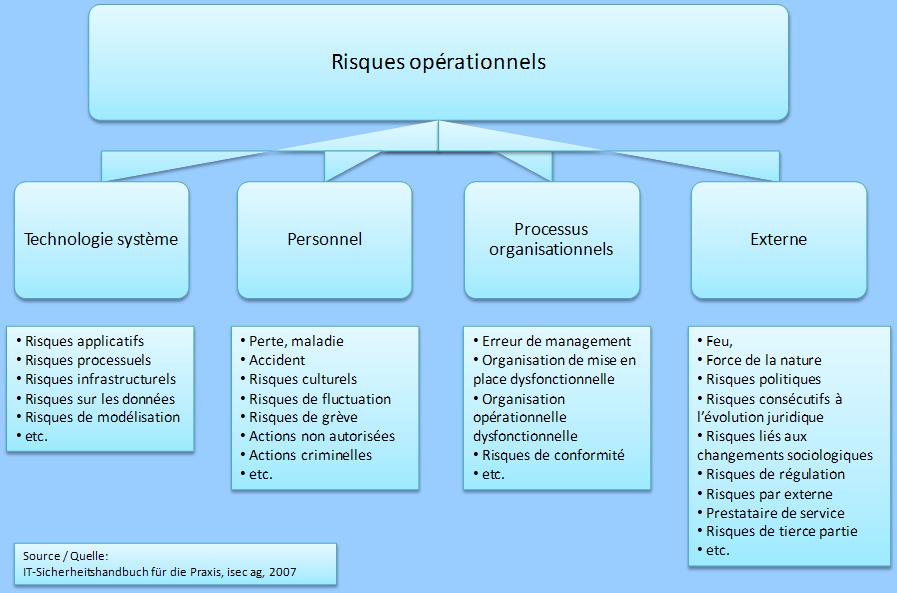

Les menaces auxquelles l’information est soumise peuvent être catégorisées comme suit:• Force majeur: feu, éclaire, orage, inondation, coupure de courant, départ de personnel, maladie, … |

© Fotolia © Fotolia |

© Fotolia © Fotolia |

Scénarii d’attaque:⇒ Attaque sur le réseau Wi-Fi, |

Quelle est la dépendance de votre société envers les systèmes TIC ?

Qu’en est-il de la sécurité de votre information? De votre image et de la confiance de vos clients, partenaires?

► Responsabilité du management: la sécurité de l’information est une affaire de chef

Quelques règles de base de management:

⇒ La responsabilité de la sécurité de l’information se situe auprès du management et ne peut être déléguée. Le management décide du comportement avec les risques, met les moyens nécessaires à disposition et porte la responsabilité des risques résiduels.

⇒ La sécurité de l’Information doit être intégrée dans tous les processus et projets dans lesquels des données sont traitées ou utilisées.

⇒ Le processus de sécurité de l’information doit être continuellement surveillé par le management.

⇒ Des ressources suffisantes doivent être mises à disposition pour l’exploitation IT et la sécurité de l’information.

⇒ Une organisation et des conditions cadres pour la sécurité de l’information doivent être crées.

⇒ La mise en œuvre doit être économique; la sécurité de l’information ne doit pas couter plus que la réduction de risque atteinte.

⇒ La sécurité de l’information doit être en relation sensée avec le besoin de sécurité, sur mesure.

⇒ Les mesures de protection doivent être réalisées de manière à ne pas alourdir la sécurité (praticabilité). Elles doivent déjouer des menaces établies, respectivement diminuer les risques (efficacité).

⇒ La sécurité de l’information ne doit pas handicaper et son indispensabilitée doit être comprise de tous (acceptabilité).

⇒ La politique de sécurité (stratégie) doit être repensée régulièrement.

Utilité de la sécurité de l’information |

||

| Objectifs du management de la sécurité | Utilité | |

| 1 |

Processus de sécurité établi

|

Petite lésion, meilleur disponibilité |

| 2 | Sensibilisation des utilisateurs |

Avantage concurrentiel, satisfaction des clients

|

| 3 | Satisfaire aux exigences légales / contractuelles | Diminution due risque de responsabilité légale / contractuelle |

| 4 | Plan d’urgence | Sécurisation de la marche de la société / entreprise |

| 5 | Métrique et contrôle de la sécurité | La transparence gage le droit à l’existence |

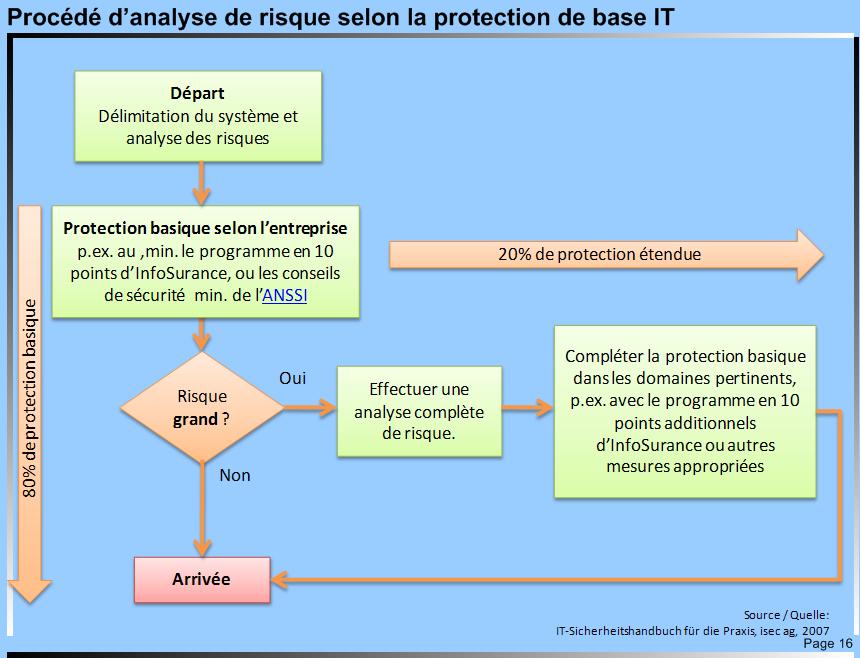

Protection de base IT

Un des objectifs important de la protection de base IT est de réduire au maximum les coûts d’un processus de sécurité en utilisant des pratiques connues, en les établissant en règles permettant d’atteindre un niveau de sécurité de base.

Par l’application appropriée de mesures standards de sécurité organisationnelles, personnelles, infra-structurelles, techniques recommandées par la protection de base IT, un niveau de sécurité IT couvrant les besoins de base des processus d’entreprise concernés est atteint et peut servir de base d’analyse pour des besoins en sécurité plus évolués.

Cette démarche permet dans un premier temps de s’éviter une coûteuse analyse de risque tout en permettant d’atteindre un niveau de sécurité basique d’une installation. D’autres parts, les mesures de protection de base sont très rependues, génèrent des coûts et un temps de mise en place minimes.

La chasse aux failles

Le programme de base en 10 points d’InfoSurance permet d’implémenter une protection de base IT efficace.

Programme de base en 10 points pour PME |

||

| Règle |

Mesure

|

Description

|

| 1 |

Établissez un cahier des charges pour les responsables informatiques !

|

La direction établit par écrit les responsabilités pour les tâches de sécurité (politique de sécurité)

|

| 2 |

Protégez vos données en faisant régulièrement des backups !

|

Installation et configuration des mises à jour automatique des solutions anti-virus

|

| 3 |

Effectuez toujours les dernières mises à jour de votre antivirus !

|

Réduction du risque de responsabilité légale, contractuelle

|

| 4 |

Protégez votre navigation sur Internet avec un pare-feu !

|

Fermeture efficace de tous les ports d’accès non indispensables à Internet et surveillance des activités et alarme automatique

|

| 5 |

Effectuez régulièrement les mises à jour de vos logiciels !

|

Maintenance automatisé, régulière des logiciels, mise en place de mises à jour du fabricant.

|

| 6 | Choisissez des mots de passe complexes ! | Mots de passe personnels forts; comportement responsable en relation avec des informations personnelles; saine méfiance envers les offres de l’Internet |

| 7 | Protéger vos appareils portables ! | Mesures de protection adaptées pour téléphones mobiles, PDA, Smartphones, Notebook et éléments réseau Wi-Fi. |

|

8

|

Expliquez vos directives pour l’utilisation des moyens informatiques ! | Définir et publier des règles écrites d’utilisation IT; thématisé la sécurité dans la société; sensibiliser régulièrement les utilisateurs |

| 9 | Protégez l’environnement de vos infrastructures informatiques ! | Délimiter, régler et surveiller l’accès au bâtiment; protéger au minimum les locaux serveurs et les bureaux |

| 10 | Adoptez un bon système de classement pour vos documents et dossiers ! | Ordre dans le classement des documents et des supports de données; protéger l’accès aux données sensibles envers des tiers. |

Mieux valent 10 mesures réalisées que 50 planifiées.

• La sécurité de l’information est un processus à contrôler et optimiser continuellement.

• Pas de nouveau projet sans implication des aspects de sécurité dès la planification.

• La sécurité de l’information doit devenir partie courante de la vie quotidienne.

Programme en 10 points additionnels d’InfoSurance

|

|||

| Règle | Mesure | Description | |

|

C |

11 | Respectez les règles ! | Légales, contractuelles, instructions. Le non respect de ces règles peut avoir des conséquences légales et une perte de prestige pour l’entreprise. |

| 12 | Réglementez la protection de l’accès aux données ! | Par un accès non autorisé des renseignements peuvent être subtilisés et abusés. L’accès aux données doit être protégé en conséquence pour assurer que seules les personnes autorisées y aient accès. | |

| 13 | Verrouillez l’accès à vos appareils portables et cryptez les données lors des transferts ! | Des données confidentielles peuvent être examinées lors de la transmission non protégée (par exemple e-mail) par des tiers. Pour garantir la confidentialité il y a lieu de chiffrer les données, par exemple du disque dur du notebook, de la clé USB ainsi que lors de la transmission par e-mail. | |

| 14 | Gérez les documents non électroniques de façon confidentielle ! | Les informations doivent être sous contrôle durant tout le cycle de vie. Cela commence par les conversations confidentielles en public, l’élaboration des données, le fait de garder des données, jusqu’à l’élimination correcte de celles-ci. Une entreprise, tout un chacun, doit savoir quels renseignements ils possèdent, où celles-ci se trouvent et qui y à accès, ceci en tout temps. | |

| 15 | Sensibilisez vos collaborateurs, les utilisateurs ! | Seuls des collaborateurs sensibilisés mettent efficacement des mesures de sécurité en pratique. Expliquez aux utilisateurs comment se comporter avec des données confidentielles. Concluez s’il y a lieu un accord de confidentialité. | |

|

D |

16 | Vérifiez vos systèmes informatiques ! | Le fonctionnement sans problème des systèmes IT doit être garanti en tout temps. Ainsi, les systèmes IT doivent être surveillés et être maintenus régulièrement. Des soins corrects servent à la prévention des dérangements et empêchent des dégâts à la technologie de l’information. |

| 17 | Équipez vos ordinateurs d’une alimentation sans interruption ! | Une alimentation ininterrompue en courant électrique (UPS) protège les installations contre un manque soudain de courant et des pointes de tension (par exemple la foudre). | |

| 18 | Misez sur la redondance des modules importants ! | Pour reprendre rapidement l’exploitation après une défaillance, il est recommandé de tenir les systèmes IT critiques (par exemple les disques durs, les alimentations, les composants de réseau, les serveurs) redondant. | |

| 19 | Établissez un plan d’urgence ! | Un comportement adéquat dans une situation d’urgence permet de maintenir le préjudice des limites acceptables. Ainsi, il doit être fixé d’avance comment se comporter en cas d’urgence et quelles actions sont à déclencher. | |

| 20 | Gérez et distribuez le savoir-faire ! | C’est justement dans les plus petites PME que le savoir-faire décisif se trouve souvent chez une seule personne (personnage-clé). Si elle manque, est malade ou quitte l’entreprise, celle-ci rencontre des difficultés certaines. | |

Système de Management de la Sécurité de l’Information (SMSI) |

ISO27001 ISO17779 |

Sécurité de l’information dans les PME et administration

En entreprise et administration plus personne ne conteste la nécessité d’une protection adaptée de ses systèmes IT. Les incidents de sécurité peuvent avoir de graves conséquences pour l’entreprise ainsi que léser des obligations légales, contractuelles, entrepreneuriales.La pratique à maintes fois démontrée que l’optimisation du management de la sécurité a souvent permis une plus nette amélioration de la sécurité de l’information que des investissement dans la technologie de la sécurité. Un niveau de sécurité IT raisonnable dépend en premier lieu du management de sécurité IT et ensuite seulement des mesures techniques. Les réflexions suivantes étayent notre affirmation: |

© TICSIPD 2010 / isec ag 2007

© TICSIPD 2010 / isec ag 2007

⇒ La direction porte la responsabilité que les directives légales, les contrats avec des tiers sont respectés et que les processus commerciaux importants fonctionnent sans faille.

⇒ La sécurité de l’information a des interfaces avec beaucoup de domaines d’une entreprise, avec les processus et tâches commerciaux essentiels. Ainsi, seule la direction peut s’occuper d’une intégration sans problème du management de sécurité IT dans la structure d’organisation et des processus existants.

⇒ En outre, la direction est responsable de l’utilisation économique des ressources.

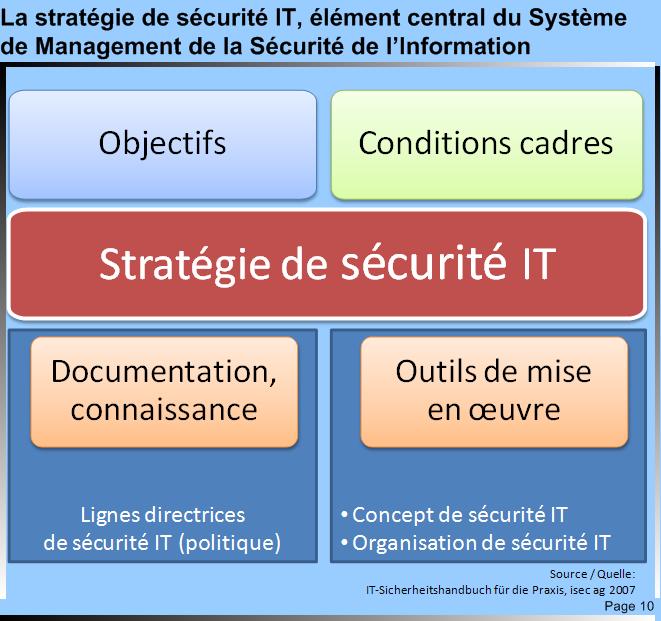

Politique de sécurité IT (Stratégie)La politique de sécurité IT doit en premier lieu être fixée. Elle représente grossièrement l’orientation générale de la sécurité de l’information. Elle est considérée comme un idéal à atteindre, comme par exemple, la constitution d’un État. Avec elle, la direction de l’entreprise détermine quelle valeur la politique de sécurité IT représente en termes de sûreté. Le responsable de sécurité et le concept de sécurité de l’entreprise soutiennent la direction dans la mise en œuvre de la stratégie. |

Groupes cibles

Ce sujet ne concerne pas uniquement la direction et les responsables de la sécurité IT de grandes société mais aussi les PME car celles-ci sont de plus en plus interconnectées à de grandes sociétés, avec pour conséquence un impact toujours grandissant du management de la sécurité sur les PME.

Moyen d’application

Seuls les composants essentiels sont décrits pour que les activités restent claires pour les PME aussi. La structure et le choix des sujets découlent fortement du standard ISO 27001.

Qu’est-ce que la sécurité de l’Information

La sécurité de l’information sert à la protection des informations, des renseignements, des données souvent stratégiques pour la société. Celles-ci peuvent se trouver sur papier, dans des ordinateurs ou dans la tête des gens. Les valeurs fondamentales classiques de la sécurité IT, confidentialité, intégrité, disponibilité sont à la base de leur protection.

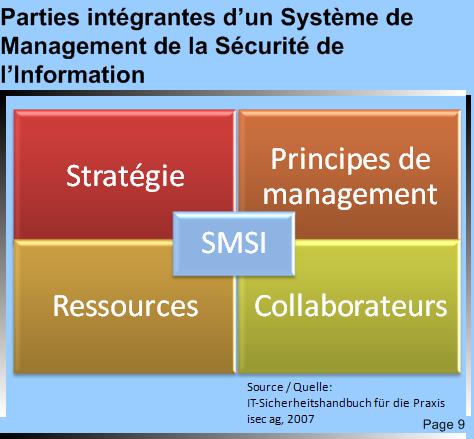

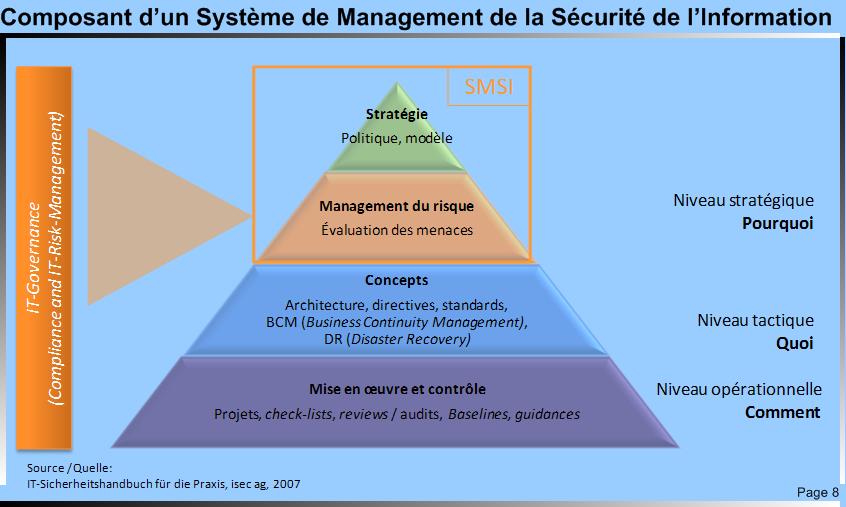

Composants d’un Système de Management de la Sécurité de l’Information (SMSI) |

|

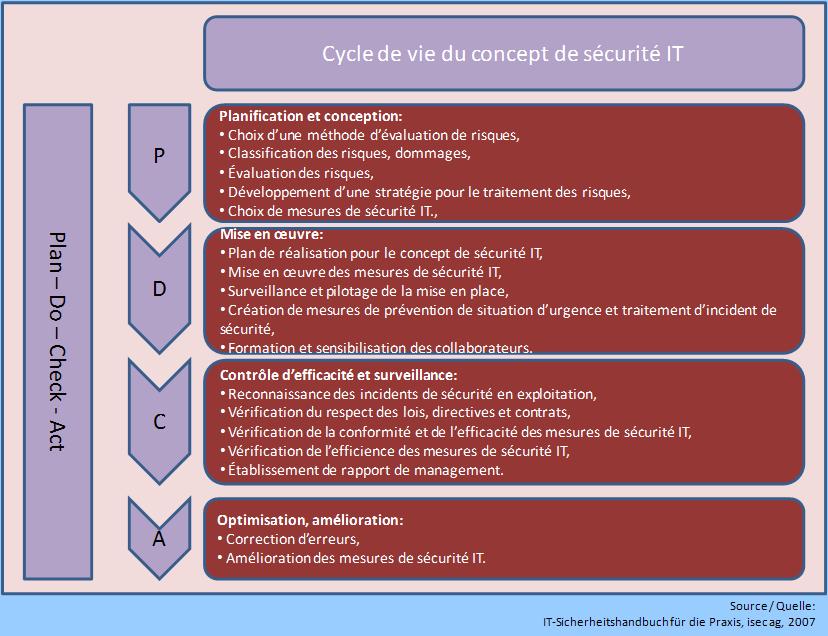

Un système de management inclut toutes les règles, toutes les fonctions, les processus permettant la direction et la conduite de l’entreprise vers l’atteinte de ses objectifs stratégiques. La partie du système de management qui s’occupe de la sécurité de l’information, le Système de Management de la Sécurité de l’Information (SMSI). Le SMSI fixe de manière documenté comment, avec quels instruments et méthodes le management pilote les tâches et les activités orientées sur la sécurité de l’information. (Plan-Do-Check-Act).

|

Les éléments essentiels d’un SMSI sont:

| ⇒ Les principes de management, ⇒ Les ressources, ⇒ Les collaborateurs, |

|

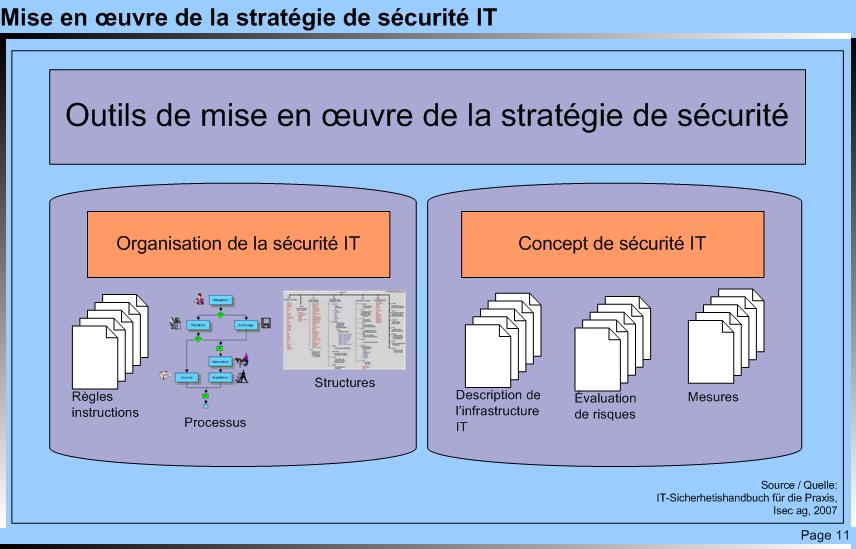

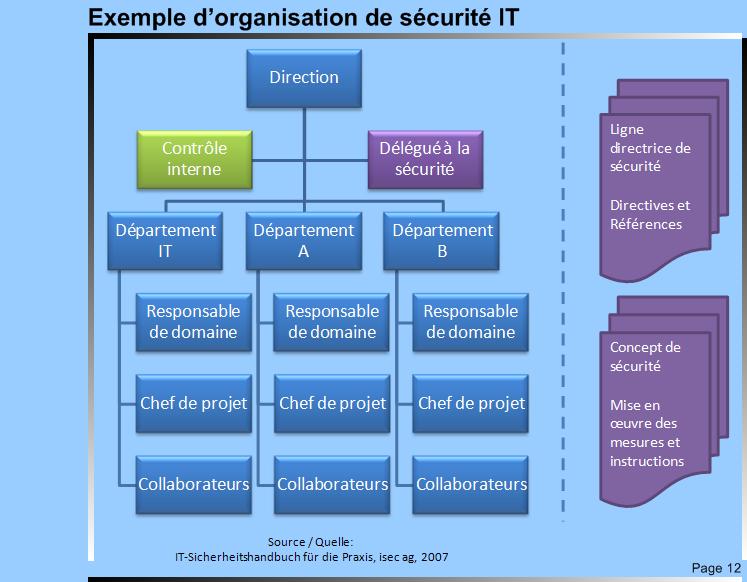

| ⇒ Les processus de sécurité IT incluant: | → une ligne directrice de sécurité IT (politique) dans laquelle les buts de sécurité IT et la stratégie pour leur mise en œuvre sont documentés, → une organisation de sécurité IT, → un concept de sécurité IT. |

| Avec cela, l’organisation de sécurité IT et le concept de sécurité IT sont les outils du management à la mise en œuvre de leur stratégie de sécurité IT. Les points fondamentaux de la stratégie de sécurité IT sont manifestés dans la ligne directrice de sécurité IT. Celle-ci est d’importance centrale, car elle manifeste visiblement l’intention de la direction envers sa stratégie. Le concept de sécurité IT est la mise en œuvre de la ligne directrice générale de sécurité IT et tient lieu de ligne directrice pour le chargé de sécurité IT et les responsables de l’exploitation IT de l’entreprise. |

© TICSIPD. 2010

© TICSIPD. 2010

© TICSIPD. 2010

© TICSIPD. 2010

Le processus de sécurité de l’information

La sûreté n’est en aucun cas un état immuable atteint une fois pour toute. L’évolution continuelle de la société apporte avec elle son lot de changements rendant indispensable de manager activement la sureté pour maintenir durablement un niveau de sécurité atteint une fois. Le cycle de vie d’un processus de sécurité de l’information est divisé en phases: Planifier – Réaliser – Vérifier – Agir.

Planifier

En premier lieu, une enquête doit permettre de localiser les conditions générales. Les buts de la sécurité de l’information sont déterminés et la stratégie de sécurité IT élaborée. Des responsables doivent être nommés. Dans des PME, les tâches doivent souvent être confiées aux mêmes personnes, il est indispensable de gérer les conflits d’intérêts en répartissant les rôles sur plusieurs personnes. Puisque ce n’est généralement pas possible, cela peut être utile, pour des tâches déterminées et des audits de sécurité de faire appel à des spécialistes externes.

Réaliser

Ici le concept de sécurité IT est produit, lequel décrit, comme la planification est mise en œuvre. Une analyse et la documentation de l’inventaire de l’entreprise sert à fixer quelle mesure de protection est prise pour quels processus commerciaux. Maintenant, des mesures doivent être projetées.

Vérifier

Le respect des mesures prises doit continuellement être surveillé.

Agir

Les audits fournissent la base pour l’optimisation continuelle du SMSI. Des connaissances, des valeurs de mesure sont consignées dans le rapport d’audits. A ce point, les frais et la planification des capacités doivent être validés. Au moyen de cette mise en valeur, d’autres pas nécessaires à l’atteinte de la politique de sécurité sont effectués, des actions planifiées et commandées. A côté d’audits de sécurité, le déroulement d’exercices de cas d’urgence et un des rares moyen permettent d’établir si tous les processus prévus, le comportement des personnes, l’attitude de la direction fonctionnent réellement en situation d’urgence.

Principes de management

Avec le management de sécurité IT se sont les tâches de planification et de direction nécessaires à la définition, à la mise en œuvre pratique rationnelle, à la garantie de l’efficacité d’un processus de sécurité IT, ainsi que toutes les autres mesures de sécurité IT nécessaires qui sont déterminées et examinées systématiquement. Il vaut la peine de prêter attention sur le fait que se sont souvent les mesures peu spectaculaires comme l’optimisation de processus, l’enseignement, la formation et la motivation des collaborateurs, ou la mise à disposition de documentations compréhensibles qui améliorent très distinctement le niveau de sécurité dans la pratique.

Tâches et devoirs du management

Les tâches et les devoirs de la direction concernant la sécurité de l’information peuvent être résumés dans les points suivants:

| 1. La prise en charge de la responsabilité totale de la sûreté | |

| 2. Intégrer la sécurité de l’information | |

| 3. Régler et maintenir la sécurité de l’information. La direction doit initier, conduire et surveiller activement le processus de sécurité IT: | a. Une stratégie de sécurité IT un des buts de sécurité IT doivent être acceptés. b. Les effets des risques de sécurité IT sur l’activité commerciale ou l’accomplissement de tâches doivent être examinés. c. Les conditions cadres pour la de l’information doivent être établies. d. Les ressources nécessaires et suffisantes à la sécurité de l’information doivent être mises à disposition par l’entreprise. e. La stratégie de sécurité IT doit être surveillée, contrôlé et l’acquisition de but vérifié régulièrement. Les points faibles reconnus et les erreurs doivent être corrigés. Une ambiance de travail orientée vers l’innovation et la volonté d’amélioration continuelle doivent être crées et sont à manifester à l’intérieur de l’institution. f. Les collaborateurs doivent être motivés envers les questions de sécurité et considérer la sécurité de l’information comme l’aspect important de leurs tâches. |

| 4. Établir des objectifs atteignables | |

| 5. Évaluer les coûts de sécurité IT avec leur utilité | |

| 6. Fonction exemplaire | |

Mise en œuvre du Système de Management de la Sécurité de l’Information

Communication et savoir-faire

Assurer un flot d’information sans problème doit être une préoccupation de tous les niveaux et de tous les domaines de l’entreprise. La transmission du savoir-faire consiste à documenter les mesures de sécurité mise en place, à gérer et documenter les cas de sécurité, en fourniture de rapports à la direction (management) lui permettre d’assurer sa fonction de conduite (Governance), à assurer le flot d’information vers les collaborateurs pour les informer du sens et des buts des mesures de sécurité IT, en production de documentation, documentation technique, description de processus, guide de l’utilisation, rapports sur incidents, protocole des décisions de management.

Attentes formelles envers la documentation

Le médium de documentation devrait être choisi correctement selon le besoin. Il est recommandé d’avoir toutes les informations pratiques et sous forme de manuel papier avec liste de contrôle, personnes à informer, tâches à effectuer sous la main en cas d’urgence.

Les prescriptions légales, les contraintes contractuelles sur les documents doivent être respectées. La documentation doit être produite, actualisée, classée et sauvegardée de manière à être en tout temps utilisables et remplir leur fonction. Des documents de sécurité importants peuvent contenir des informations ou des renseignements confidentiels exigeant une protection adéquate doivent être protégés en conséquence.

Ressources pour l’exploitation IT et la sécurité de l’information

L’observation d’un niveau de sécurité IT déterminé demande toujours des ressources financières, personnelles et temporelles, qui pour atteindre les buts fixés doivent déjà être évalués lors de la détermination des buts par une première estimation des coûts et des profits. À considérer que les investissements dans les ressources humaines sont souvent plus efficaces pour atteindre les buts que les investissements dans la technique. De cas en cas il se révèle utile charger de cela des experts de sécurité extérieurs.

Implication des collaborateurs

Chaque collaborateur peut individuellement, par son action consciente des responsabilités, des dégâts consécutifs à une lésion de la qualité ou un comportement inapproprié, contribuer à lui seul au succès. Les collaborateurs récemment engagés, ou les collaborateurs à qui de nouvelles tâches ont été confiées, doivent, lors de la mise en train, bénéficier d’un enseignement approfondi sur la sécurité de l’information dans leur nouvel environnement.

Il est important que les personnes responsables de la sécurité de l’information leur soient présentées pour que les cas de sécurité leur soient annoncés au plus vite. Les collaborateurs extérieurs et temporaires doivent être sensibilisés en conséquence et un accord de confidentialité doit être conclu lors de l’entrée en fonction.

Le processus de sécurité IT

La direction doit fixer les buts de sécurité de l’information sur la base de la connaissance de toutes les conditions générales importantes basées sur la stratégie commerciale de l’entreprise ou la mission du service public et réunir les pré-requis nécessaires à leur mise en œuvre.

Avec la stratégie de sécurité de l’information la procédure d’établissement d’un processus continuel de sécurité de l’information est planifié. La stratégie de sécurité IT est mise en œuvre à l’aide d’un concept de sécurité IT et d’une organisation de sécurité IT.

Détermination du domaine d’application

Le domaine d’application incluant fréquemment toute l’entreprise, peut cependant se rapporter par exemple seulement à unes ou plusieurs tâches spécialisées ou processus commerciaux ou unité d’organisation. A cela il est important que les tâches spécialisées considérées et les processus commerciaux soient intégrés autour du domaine d’application choisi dans toute l’infrastructure IT. Elle inclura ainsi tous les composants infrastructurels, organisationnels, personnels et techniques nécessaires à l’accomplissement de tâches de traitement de l’information dans ce domaine d’application.

Établir la stratégie IT

Les techniques de l’information et de la communication doivent soutenir rationnellement les buts d’une entreprise et servir au soutien de la stratégie commerciale et ses processus commerciaux :

⇒ Buts de l’entreprise ou tâche du service public,

⇒ Demandes légales et instructions,

⇒ Demandes de client et contrats existants,

⇒ Processus commerciaux et tâches spécialisées,

⇒ Conditions générales internes,

⇒ Menaces globales de l’activité commerciale par des risques de sécurité IT.

Établir la ligne directrice de sécurité IT (politique)

Des buts de sécurité IT doivent être fixés et des directives stratégiques disant comment les buts doivent être atteints être faites. Les énonciations principales sont manifestées dans une ligne générale de sécurité IT (politique). La ligne générale de sécurité IT devrait contenir, au moins, des déclarations sur les sujets suivants :

⇒ Buts de sécurité IT de l’entreprise, du service public,

⇒ Rapport des buts de sécurité IT aux buts commerciaux ou aux tâches de l’entreprise,

⇒ Niveau de sécurité aspiré,

⇒ Des indications générales sur comment le niveau de sécurité IT aspiré doit être atteint,

⇒ Des indications générales, sur la manière et le quoi le niveau de sécurité IT doit être prouvé,

⇒ Définition de l’organisation de sécurité IT.

La direction d’entreprise accepte la ligne de sécurité IT définie et publie celui-ci en interne.

Structuration de l’organisation de sécurité IT

La détermination des structures d’organisation et la définition des rôles et des tâches appartient à la planification d’une organisation de sécurité IT. Un manager responsable de la sécurité d’information de niveau directionnel doit être désigné. En outre, au moins un mandataire de sécurité IT doit être spécifié. Celui-ci doit pouvoir informer régulièrement, indépendamment du niveau de direction, le comité de sécurité.

© TICSIPD, 2010

© TICSIPD, 2010

Contrôle d’efficacité dans le processus de sécurité IT

Des contrôles de succès doivent avoir lieu régulièrement. La discussion devrait porter sur les points suivants et faire l’objet d’une documentation permettant le suivi:

⇒ Est-ce que les conditions générales ont changés dans une mesure telle que le procédé en rapport à la sécurité de l’information doit changer?

⇒ Les buts de sécurité IT sont ils réalistes, réponde-t-ils aux besoins?

⇒ Est-ce que la politique de sécurité (stratégie) est actuelle?

⇒ Est-ce que le concept de sécurité IT et l’organisation de sécurité IT ont fait leurs preuves jusqu’à maintenant ?

Les résultats du contrôle d’efficacité doivent mener résolument vers les corrections raisonnablement nécessaires.

Élaboration d’un concept de sécurité IT

Pour remplir les buts de sécurité IT et atteindre le niveau de sécurité IT aspiré, il faut avant tout comprendre comment l’accomplissement des tâches et processus commerciaux est menacé par des risques IT. Ensuite doit être décidé, comme ces risques doivent être évité.

Choix d’une méthode pour l’évaluation de risque

Les dégâts possibles pour l’activité commerciale et les tâches d’une entreprise par des cas de sécurité IT doivent être analysés et être estimés. Pour pouvoir déterminer un risque, les menaces doivent être découvertes et leur potentiel de dommage et la vraisemblance de survenance être estimé. Le management de sécurité IT doit choisir une méthode par rapport au type et ä la taille de l’entreprise

© TICSIPD, 2010

© TICSIPD, 2010

Mise en œuvre du concept de sécurité IT

Après le choix des mesures de sécurité, ceux-ci doivent être mises en œuvre selon un plan de réalisation.

L’élaboration d’un plan de réalisation pour un concept de sécurité IT

Le plan doit couvrir les sujets suivants :

⇒ Détermination de priorités (ordre de mise en œuvre),

⇒ Détermination des responsabilités,

⇒ Mise à disposition des ressources par le management,

⇒ Définition de la méthode de projet,

⇒ Plan de mise en œuvre des mesures individuelles (détermination des dates, frais ainsi que responsables pour le mise en œuvre et détermination des dates ainsi que responsables pour le contrôle de la mise en œuvre ou de l’efficacité des mesures.

La manière d’agir correspond à un procédé de projet standard. Chaque planification et mise en œuvre d’une mesure de sécurité est comme un petit projet.

Mise en œuvre des mesures de sécurité IT

Les mesures de sécurité IT projetées doivent être mise en œuvre selon le plan de réalisation.

Conduite et contrôle de la mise en œuvre

L’observation des objectifs assignés doit être contrôlée régulièrement.

Contrôle de succès et amélioration du concept de sécurité IT

Au maintien du niveau de sécurité IT aspiré doivent être appliqués correctement toutes les mesures raisonnables de sécurité IT identifiées, le concept de sécurité IT doit être actualisé continûment et des cas de sécurité IT doivent être découvre à temps, et il doit y rapidement réagi. Un contrôle de succès du concept de sécurité IT doit être exécuté régulièrement. L’efficacité et le rendement des mesures mises en œuvre devraient être démontrés dans le cadre d’audits, par exemple d’audit d’engineering social, de test de pénétration, etc.

Une expertise technique annuelle des systèmes IT, des contrôles faits au hasard, une inspection des documentations disponibles pour en examiner l’actualité, un Workshop sur le thème des problèmes et expériences avec le concept de sécurité IT sont peut-être déjà suffisant pour de petites entreprises.

Les activités suivantes devraient être exécutées :

| ⇒ Réaction aux changements de l’entreprise, ⇒ Reconnaissance des cas de sécurité IT de l’entreprise, ⇒ Contrôle de l’observation des exigences légales, ⇒ Contrôle de l’aptitude et de l’efficacité des mesures de sécurité IT, |

||

| ⇒ Évaluations de management, |

⇒ La direction doit régulièrement être informée par le management de sécurité IT sur les résultats des contrôles: |

|

| ⇒ Les rapports de management doivent contenir tous les renseignements nécessaires à la direction pour la conduite du management de sécurité IT: | ⇒ Aperçu sur le statut actuel dans le processus de sécurité IT, ⇒ Expertise des mesures consécutives aux évaluations de management précédentes, ⇒ Retour (feedback) des clients et collaborateurs, ⇒ Aperçu des nouvelles menaces apparues et lacunes de sécurité. |

|

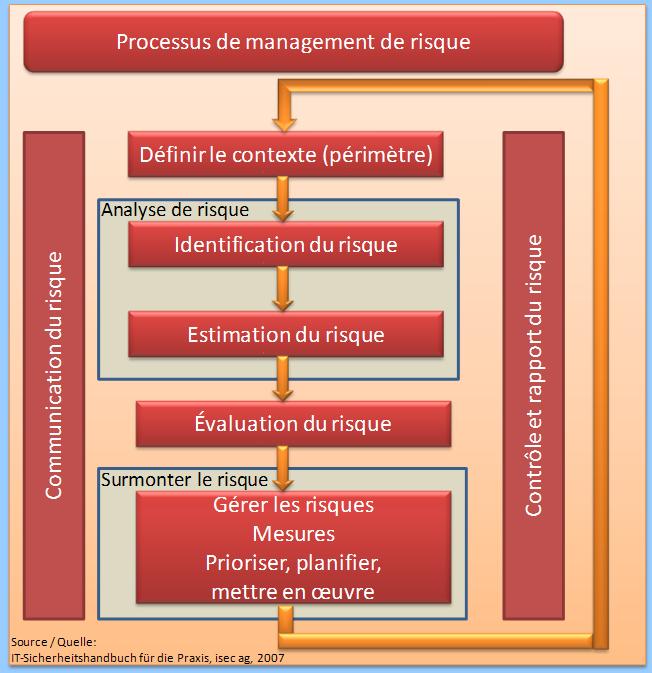

Gestion de risques

L’obligation d’évaluation de risque et l’introduction d’un système de contrôle interne (SCI) sont entrées en vigueur en 2008. L’art. 728a du code des obligations (CO) à été modifié par le législateur en été 2004.

Une évaluation de risque de la sécurité d’information se distingue par des points essentiels des méthodes classiques de la mathématique d’assurance ou de l’audit. Le calcul exact des hauteurs de dommage et occurrences de survenance selon une analyse de risque « classique » ou quantitative n’est le plus souvent pas possible, par manque des données numériques fiables. Même si un calcul est possible, l’interprétation des résultats reste très difficile.

Une analyse individuelle des points faibles pour tous les processus commerciaux essentiels, avec leurs systèmes IT liés, l’inventorisation des événements de dommage possibles, avec l’attribution d’une vraisemblance de survenance, et la mesure de dommage consécutif demande de hautes connaissances professionnelles et le traitement d’une grande quantité de données.

Lors de la cotation des risques, il est recommandé de penser en scénarii pour atteindre un haut degré de réalité. Le portefeuille des risques est à contrôler chaque année et un rapport mensuel de sécurité doit être remis à la direction de la société.

© TICSIPD, 2010

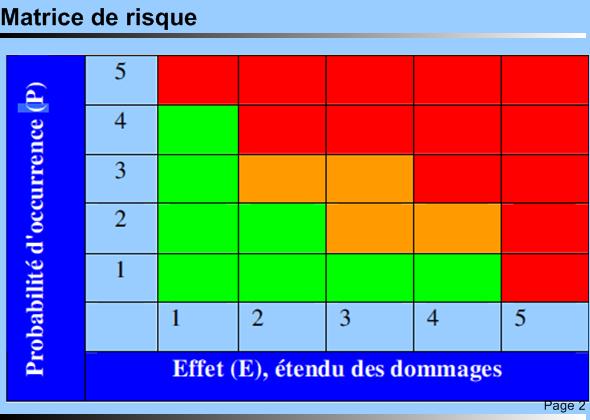

Classification des risques et dommages

En marge, on doit se faire des idées, comme estimer des risques. Ensuite on prend les menaces, le potentiel de dommage, la vraisemblance de survenance et le risque en résultant pour classifier cela et l’estimer. Cette tâche n’est pas tout à fait simple et est souvent sous-estimée. Souvent se manifeste le sentiment qu’une appréciation subjective est en principe une estimation correcte. C’est pourquoi, il n’est pas recommandé d’investir trop du temps pour cela, plus important est de soumettre tous les résultats à des critères égaux ou semblables. Ainsi il est recommandé de former des catégories pour la vraisemblance d’entrée et pour la hauteur de dommage potentielle. Il ne devrait pas être utilisés plus que 3 à 5 catégories comme, par exemple: rarement, fréquemment, très fréquemment ou petit, moyen, grand.

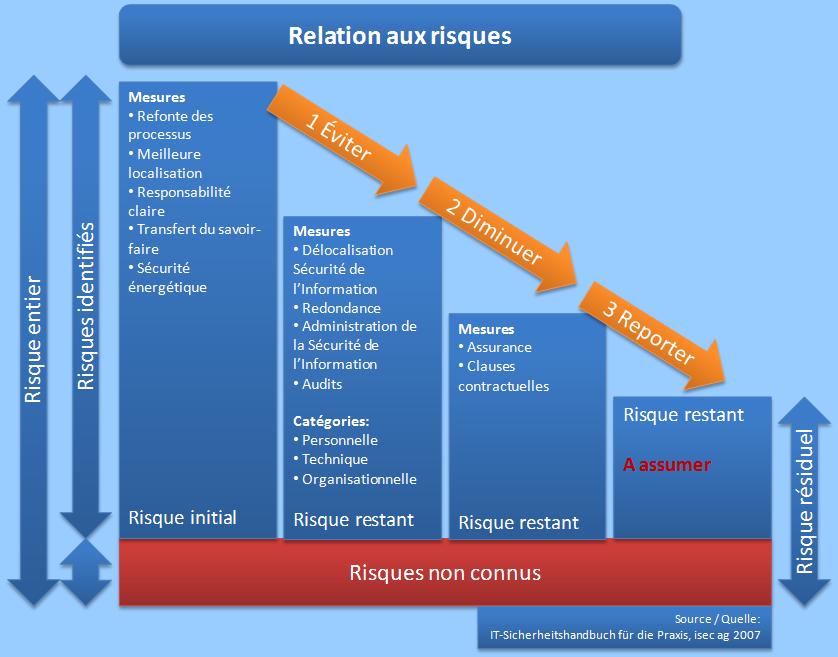

Comment traiter les risques ?

La direction doit définir à l’avance la façon dont elle doit faire face aux risques identifiés. Ensuite, les options suivantes peuvent être adoptées:

⇒ Réduire les risques avec les mesures de sécurité appropriées,

⇒ Éviter les risques en ajustant les processus d’affaires ou des tâches

⇒ Éviter les risques en abandonnant le processus d’affaires ou des tâches,

⇒ Les risques peuvent être transférés, externalisation ou assurance,

⇒ Accepter les risques et y faire face consciemment.

La décision comment traiter le risque doit être documentée et approuvée par la direction. Dans certaines circonstances, il restera, en dépit des mesures, des risques résiduels. Ceux-ci seront également documentés, évalués et acceptés par la direction. Il va sans dire que dans l’ensemble du processus les coûts jouent un rôle majeur.

© TICSIPD, 2010

© TICSIPD, 2010

Pour « éviter » le risque, il n’y a théoriquement que deux possibilités: soit ont a tous les risques sous contrôle, soit on le rejette, par exemple, en rejetant un projet, en renonçant à une nouvelle idée commerciale ou en supprimant un service. Ainsi, la probabilité de survenance d’un risque est réduite à zéro. Parmi ces idées, par exemple, un refus d’entrer dans une pièce (local des serveurs).

La prochaine étape de la diminution de risque consiste à « réduire » le niveau des risques par des contre-mesures appropriées qui permettent de restreindre la probabilité ou l’ampleur des dégâts à un niveau acceptable. Des mesures telles que la planification d’urgence et la gestion des crises en font partie.

Une troisième option pour faire face à un risque consiste à transférer le risque. Cela signifie que les risques, sont transférés sur les utilisateurs, les destinataires, sur les employés, moyennant des contrats adéquats ou, couverts par une assurance.

La dernière mesure de risque « assurer soi-même » est à comprendre ainsi. Les risques, dont l’étendue des dégâts et la probabilité d’occurrence étant faibles, sont acceptables. Ces risques sont suivis dans le processus de gestion des risques pour réagir au changement.

Pour la gestion des risques mentionnés ci-dessus des mesures organisationnels, structurels et techniques existent. Seule leur combinaison équilibrée fournit une solution optimale pour atteindre les objectifs de protection.

© TICSIPD, 2010

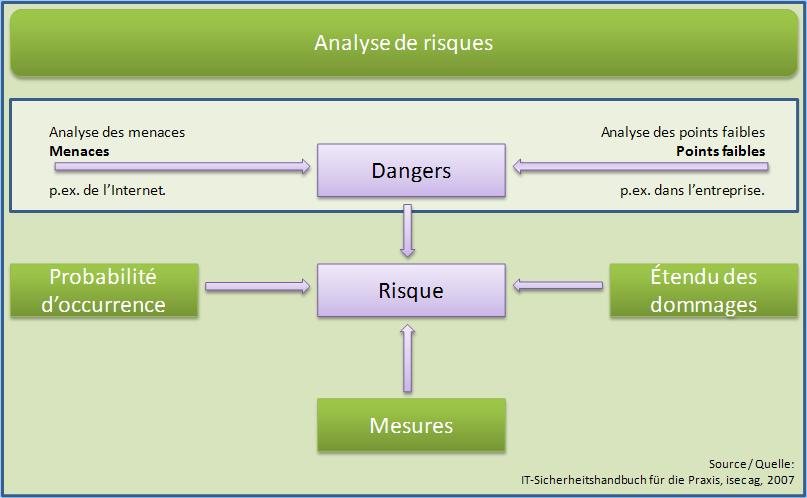

Analyse des risques

En premier lieu, les menaces existantes sont énumérées et classées. Il faut ensuite que les vulnérabilités existantes soient identifiées. Si une menace correspond à une vulnérabilité, alors il y a un danger. Une menace peut entraîner un dommage d’une certaine importance avec une probabilité d’occurrence correspondante. Cela consiste en un risque. Une vulnérabilité peut déclencher une menace. Les dégâts potentiels que l’on attend de perte de confidentialité, d’intégrité ou de disponibilité entrent dans l’évaluation des risques.

| Pour les informations ou affaires avec un haut voire très haut besoin de protection, ou pour les endroits qui ne sont pas inclus dans la protection de base IT, une analyse de risque supplémentaire doit être effectuée. | |

| La création d’une analyse des risques efficace exige beaucoup de connaissances et d’expérience. Le montant des dommages et la probabilité d’occurrence sont toujours des estimations et peuvent, dans des cas extrêmes, être très loin de l’appréciation. Étant donné que cela ne peut généralement pas être exactement déterminé, il est conseillé de définir trois à cinq classes. Plus le nombre de classes définis est grand, d’autant plus difficiles sont l’évaluation et l’attribution et d’autant plus étendus les débats y relatifs.

|

Avec cinq classes, la probabilité (P) d’occurrence peut être définie comme suit:

| Probabilité (P) d’occurrence | Niveau | Critères |

| Invraisemblable | 1 | Possible mais plutôt improbable Par exemple 1 fois en 25 ans |

| Rare | 2 | Survient rarement. Cependant peut arriver Par exemple tous les 5 ans |

| Occasionnel | 3 | Survient occasionnellement Par exemple tous les 100 jours |

| Probable | 4 | Arrive souvent Par exemple tous les 10 jours |

| Fréquent | 5 | Arrive en permanence Par exemple presque chaque jour. |

Les répercutions possibles (dommages potentiels, tangibles ou intangibles) d’un danger survenu devrait également être divisée en trois à cinq classes. Sur la base des dommages potentiels vous pouvez définir trois catégories de besoins de protection, dans lesquelles les objets de protection (tels que les systèmes informatiques) pourront par la suite être classés:

| Exigence de protection normale | Les effets des dommages sont limités et bientôt épuisées (niveau 1-2) |

| Haut besoins de protection | Les effets des dommages peuvent être importants (niveau 3-4) |

| Très haute exigence en protection | Les conséquences peuvent atteindre un niveau de menace existentielle, catastrophique (Niveau 5). |

Avec cinq classes, les effets ou étendue du dommage (E) peuvent être définies ainsi:

|

Effet (E) |

Niveau |

Description |

| Négligeable | 1 | Impact négligeable – Services pas sensiblement perturbés – Dommages aux biens de l’ordre de CHF 100.- à 5’000.– – Aucun cas de blessure – Pas de perte d’image. |

| Marginal | 2 | Impact faible – Conformité aux obligations légales et contractuelles pas menacée – Services que légèrement touchés – Dommages aux biens de l’ordre de CHF 5’000.- à 10’000.- – Aucun cas de blessure – Pas de perte d’image. |

| Critique | 3 | Impact moyen – Conformité aux obligations légales et contractuelles compromise ou les services sont touchés – Dommages aux biens de l’ordre de CHF 10’000.- à 200’000.- – Aucun cas de blessure – Faible perte d’image et de courte durée. |

| Catastrophique | 4 | Grand impact – Conformité aux obligations légales et contractuelles fortement compromise ou les services sont rendus impossibles – Dommages à la propriété de l’ordre de CHF 200’000.- à 1’000’000.- – Quelques blessés gravement atteints – Grande atteinte à l’image (presse). |

| Faillite | 5 | Très grand impact – Conformité aux obligations légales et contractuelles et la réalisation des services sont impossibles – Dommages à la propriété de l’ordre de > CHF 1’000’000.- – Quelques blessés gravement atteints – Très grande perte d’image (première page de presse et TV). |

© isec ag © isec ag |

||||||||||||||||||||||||||||||||||||||||

Matrice de danger

|

||||||||||||||||||||||||||||||||||||||||

|

Le résultat de l’analyse de l’objet risque est la représentation de la nécessité d’une action concernant les mesures de réduction des risques. Les priorités reflètent le niveau de risque et peuvent, par exemple, être définie ainsi:

|

||||||||||||||||||||||||||||||||||||||||

Catalogue de risque

P = Probabilité d’occurrence (1-5), E = Étendue des dommages (1-5). Au final, les risques résiduels devraient maintenant être connus, ceux-là ne pouvant être réduit par des mesures. Peut-être que la planification a démontré que ces risques résiduels ne peuvent être éliminés immédiatement pour des raisons de planification ou budgétaires. Pour cette raison, les risques qui subsistent sont bien documentés et soumis à la direction de l’entreprise pour approbation. Celle-ci doit décider de la suite. |

||||||||||||||||||||||||||||||||||||||||

Processus de gestion des risques

| Pour vraiment avoir les risques sous contrôle, ils doivent, en effet être contrôlé et régulièrement (chaque année) réévalués. Dans la gestion des risques proprement dit, il est important que quelqu’un soit clairement responsable de la procédure.

|

Mise en œuvre de mesures

Nous considérons qu’il est important que la direction décide d’introduire un processus de sécurité et de déterminer un agent de sécurité. Pour couvrir une grande partie des risques connus à une PME, nous recommandons la mise en œuvre du programme de 10 points d’InfoSurance (ci-dessus). Des objectifs et des exigences de sécurité qui ont été fixés par la direction, des mesures concrètes peuvent être dérivées. L’aspect coût bénéfice et le côté pratique doivent aussi être considérés.

En plus des mesures de sécurité physiques et techniques, des mesures organisationnelles et des processus considérés comme des mesures doivent naturellement aussi être prises.

L’énumération suivante doit être considérée comme matière à réflexion:

⇒ Définir les responsabilités,

⇒ La séparation des fonctions (principe des quatre yeux)

⇒ Formation et sensibilisation,

⇒ Protection des données,

⇒ Protection contre les virus informatiques,

⇒ Protection de l’information durant la transformation, le transport et le stockage (cryptage),

⇒ Comportement lors d’incidents de sécurité,

⇒ La préparation aux situations d’urgence, Business Continuity Management (BCM), Best Current Practice (BCP),

⇒ Externalisation.

La documentation des raisons pour lesquelles une mesure sélectionnée est retenue, permet par la suite de comprendre quels objectifs de sécurité et quelles exigences devraient être atteints. Des ajustements ultérieurs de la mesure seront ainsi plus faciles et plus rapide à mettre en œuvre.

Mesures organisationnelles

Les mesures organisationnelles sont à la base de mesures de sécurité technique et physique. Ils décrivent les procédures de sécurité et les exigences pour l’organisation de sécurité et de l’exploitation.

⇒ Organisation de la sécurité, les politiques de sécurité, les directives, etc.,

⇒ Les modalités d’accès pour les personnes, les locaux,

⇒ Contrôle d’accès aux systèmes,

⇒ Entrée et sortie de courrier, de marchandises, de valeurs, etc.

⇒ Niveau de surveillance (terrain, bâtiment),

⇒ Exploitation des équipements de sécurité,

⇒ Formation,

⇒ Sensibilisation.

Mesures personnelles

Il est logique d’intégrer les risques et les questions de sécurité à tous les niveaux de l’organisation dans le cadre du développement personnel. Outre les mesures de sensibilisation pour tous les employés, l’attribution claire des responsabilités dans les différents domaines de travail ainsi qu’auprès du management est crucial. La sécurité est donc pertinente pour le travail quotidien à tous les niveaux. L’évaluation de la sensibilisation à la sécurité doit faire partie de la convention d’objectifs individuels et pertinents pour l’évaluation des performances.

Mesures structurelles

Les mesures structurelles comprennent tous les composants qui ont à prévenir une menace au moyen de résistance physique. Ils représentent la barrière entre un attaquant et sa cible. Il faut un certain temps, un ensemble d’outils particuliers pour les surmonter:

⇒ Délimitation du terrain (clôture),

⇒ Barrières,

⇒ Portes, fenêtres, serrures, tourniquets, isolement personnel,

⇒ Murs, planchers, plafonds, fenêtres, façades, grilles, portes anti-émeute,

⇒ Stockage sécurisé (coffre-fort, armoires à dossiers avec clé),

⇒ Verrouillage.

En complément aux mesures structurelles, des mesures techniques sont définies. Elles doivent reconnaître les événements et déclencher une alerte si nécessaire, de sorte que l’intervention en temps opportun peut être engagée. Elles soutiennent les personnes dans l’accomplissement de leurs tâches. Des mesures techniques doivent également avoir un effet dissuasif en augmentant le risque de se faire connaître invention et / ou d’être pris pour un intrus.

⇒ Protection de la transmission (cryptage, redondance),

⇒ Matériels et logiciels de confiance,

⇒ Des systèmes d’exploitation sécurisés (endurcissement, traçage),

⇒ Protection d’accès (firewall, authentification),

⇒ Identification (certificats, badges, biométrie),

⇒ Installation de sécurité type,

⇒ Installation d’alarme intrusion, agression,

⇒ Les systèmes de contrôle d’accès, systèmes de surveillance vidéo,

⇒ Systèmes de sonorisation, interphones, systèmes de radiomessagerie,

⇒ Les systèmes de détection d’incendie.

Mesures techniques

En complément aux mesures structurelles, des mesures techniques sont définies. Elles doivent reconnaître les événements et déclencher une alerte si nécessaire, de sorte que l’intervention en temps opportun peut être engagée. Elles soutiennent les personnes dans l’accomplissement de leurs tâches. Des mesures techniques doivent également avoir un effet dissuasif en augmentant le risque de se faire connaître invention et / ou d’être pris pour un intrus.

⇒ Protection de la transmission (cryptage, redondance),

⇒ Matériels et logiciels de confiance,

⇒ Des systèmes d’exploitation sécurisés (endurcissement, traçage),

⇒ Protection d’accès (firewall, authentification),

⇒ Identification (certificats, badges, biométrie),

⇒ Installation de sécurité type,

⇒ Installation d’alarme intrusion, agression,

⇒ Les systèmes de contrôle d’accès, systèmes de surveillance vidéo,

⇒ Systèmes de sonorisation, interphones, systèmes de radiomessagerie,

⇒ Les systèmes de détection d’incendie.

Ressources:

IT-Sicherheitshandbuch für Praxis, 2007, isec ag

http://www.brickhousesecurity.com/computer-hardware-keylogger.html consulté le 24.07.2010

http://www.infosurance.ch/ consulté le 24.07.2010